Log Management ve SIEM ‘e Genel Bakış

Translate This Page:

Bu Makalemizde Loglama ve SIEM konularından bahsediyor olacağız temel hatlarıyla loglama ve siem tanımlarını yapıp sık sourlan soruları inceliyor olacağım. Öncelikle bu konuda araştırma yaparken okumaktan çok keyif aldığım aşağıdaki makaleyi buldum ve Evren Pazoğlu hocam olayı çok güzel bir dille kaleme almış herhangi bir ekleme yapmadan paylaşıyorum. Fakat öncesinde bu platformda sık duyacağınız temel terimlerden bahsedeceğim bu konu hakkında daha detaylı içeriğe buradan erişebilirsiniz.

Terminoloji

SOC (Security Operation Center) ; Güvenlik Operasyonları Merkezi (SOC), bir kuruluşun güvenlik durumunun sürekli olarak izlenmesinin ve güvenlik olaylarının analizinden sorumlu bir bilgi güvenliği ekibinin bulunduğu yerdir. SOC ekibinin amacı, teknolojik çözümleri kullanarak ve iyi bir süreç yönetimi yaparak siber güvenlik olaylarını tespit etmek, analiz etmek ve bunlara karşı aksiyon almaktır. Güvenlik operasyonları merkezleri genellikle güvenlik analistleri, güvenlik mühendisleri ve güvenlik işlemlerini denetleyen yöneticilerden oluşmaktadır.

SOME (Siber Olaylara Müdahale Ekibi ) ; Bu kapsamda temel görevi koordinasyon ve işbirliği olan Ulusal Siber Olaylara Müdahale Merkezi (USOM) kurularak, faaliyetlerine başlamıştır [3]. Ayrıca oluşturulan rehber Kurumsal SOME ve Sektörel SOME olarak belirlenmiş, 11 Kasım 2013 tarihli ve 28818 sayılı Resmi Gazete’de yayımlanan Siber Olaylara Müdahale Ekiplerinin Kuruluş, Görev ve Çalışmalarına Dair Usul ve Esaslar Hakkında Tebliğ kapsamında Kurumsal SOME kurma yükümlülüğü olan kurumların faydalanması amacıyla hazırlanmıştır.

EPS (Event Per Second) ; EPS değerleri “Event Per Second” olarak açılımı yapılan, bir saniye içerisinde sisteme ulaşan data miktarını tanımlayan değerdir. Log toplama sistemlerinde eklenen kaynakların tamamından veya bir tanesinden, var olan T anındaki bir saniyelik periyotta, log aldığınız ürüne ulaşan data miktarı olarak özetlenebilir.

Incident Response (Olay Müdahalesi) ; Incident Response (Olay Müdahalesi) bir IT olayı, bilgisayar olayı veya güvenlik olayı olarak da bilinen bir güvenlik ihlali veya siber saldırı sırasında ve sonrasında hangi eylemlerin gerçekletirilmesi gerektiğine ilişkin organize yaklaşıma verilen isimdir.

Event Log (Olay Günlükleri ) : Windows sistemlerde log kayıtlarının tutulduğu yere Olay Günlükleri (Event log) denir. Bir işletim sistemi çalışırken arka planda birçok işlem gerçekleşir. Sistem üzerinde gerçekleşen bu işlemler günlükte kayıt altına alınır.

Sistemde ya da herhangi bir uygulamada gerçekleşen bir hareket kritik bir öneme sahip olabilir ve bu kayıtlar incelenerek sistem yöneticisi gerekli bilgileri edinmenin yanı sıra herhangi bir saldırı fark ettiğinde de önlemler alabilir. Bu konu hakkında detaylı bilgi için burayı inceleyebilirsiniz. (https://loganalizi.com/windows-event-log-kayitlari/)

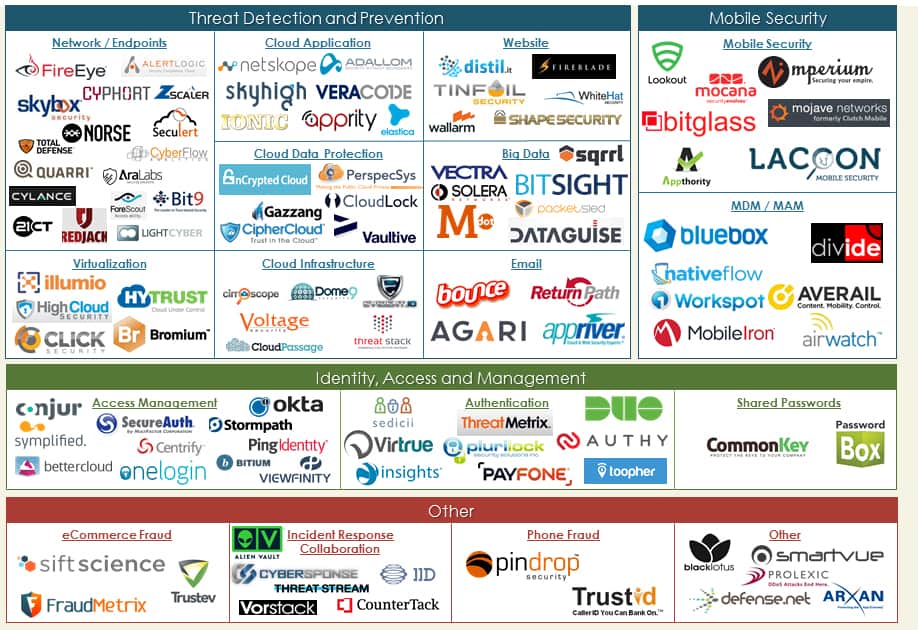

Endpoint detection/response tools (EDR): Herhangi bir makinede olabilecek bir davranışı derinlemesine incelemek için kullanılacak olan bir çözümdür. CarbonBlack, Countertack, CrowdStrike, Guidance Software vs gibi ürünler bu kategoride kendini göstermektedir.

SIEM in Karanlık Geçmişi

Aslında hikaye bir delinin kuyuya taş atmasıyla başlıyor. “Ya biz bu sistemleri yönetmeye çalışıyoruz ama sürekli sorun çıkıyor, /var/log dan loglara bakıyoruz ama bunları bir merkeze toplasak da ordan baksak” demiş. Tabi bunu duyanlar boş durur mu hemen yazmışlar rsyslog’u, basmışlar uzak sunucuya logları ve başlamışlar ordan okumaya. E bakmışlar çok fazla log geliyor text editörden okusan bir dert tail -f ile baksan ayrı dert. “Yaa biz bunu bir veri tabanına yazdıralım ordan istediğimiz loglara bakarız”demişler. Tabi bir süre bu böyle gitmiş ama o zamanlar güvenlik namına çok fazla bir iş yok, amaç sorun çözme sürecini kısaltmak.

Gel zaman git zaman sistemler büyümeye ve çeşitlenmeye başlıyor, yeni uygulamalar yeni işletim sistemleri çıkıyor ve sorunlar da exponansiyel bir şekilde artıyor. Bilgi sistemlerinde güvenlik kavramı doğmaya başlıyor ve log tutmanın önemi artıyor. Ticari log saklama ve arama ürünleri çıkıyor. Ve sorunlar başlıyor, çünkü log oluşturma da bir standart yok (aslında var da kimse takmıyor diyelim :)

Ürünü yazan yazılımcılar kendi anlayabilecekleri şekilde log tutuyorlar, biri zaman damgasını başa koyuyor, biri ortaya koyuyor, bir log 10 sütun gelirken diğeri 15 sütun geliyor yani karmakarışık bir durum. Log yönetimi yapmak isteyen firmalar da bakıyorlar bu böyle olacak gibi değil başlıyorlar her ürün için ayrı bir parser yazmaya.

Parser dediğimiz şu, gelen log içerisindeki satırları alıyor gerekli alanlara ayırarak insanın anlayacağı bir hale getiriyor (sonuçta insan okuyacak bunu). Yani olayın adını bir kolona yazıyor, tarihi bir başka kolona yazıyor, log kaynağını bir kolona yazıyor vs. Hazır yazmışken aynı logdan 10 tane geliyor bunu birleştirelim, adam bir login oluyor 50 tane log geliyor, zaten bir tane login olayı var onu görelim diyorlar (Aggregation). Sonra da bu logların ne olduğu belli değil bunlara bir kategori verelim diyorlar. Yani bu log, sunuculardan mı geliyor, güvenlik cihazından mı geliyor, ağ cihazından mı geliyor uygulamadan mı geliyor, login olayı mı, saldırı mı vs. Bunları kategorilere koyuyorlar ki ürün bağımsız logları gruplayalım aynı şeyi on kere yapmayalım diye (Normalisation).

Güvenlik Mühendisleri (tabi o zaman Güvenlik Analisti diye bir şey yok) tam ohh ya herşey yolunda deyip kahvesini yudumlarken başka biri “yahu sistem logları ile güvenlik logları bir olur mu, sistemciler kendi loguna baksın güvenlikçiler kendi loguna baksın, görevlerin ayrılığı diye birşey var değil mi” diyor. Bir başkası “tamam logları ayıralım ama saldırılar ya da sorunlar tek bir kaynaktan kaynaklanmıyor, bir sürü kaynaktan gelen logları birleştirip bunların arasındaki bağlantıyı yakalamazsak (korelasyon) bu iş çok uzar buna bir çözüm bulalım” diyor. İşte SIEM ürünleri bu şekilde doğuyor.

Log Yönetimi yapıyorum ya sapşik

Tabi benim o zamanlar böyle bir üründen haberim bile yok. O zaman 200 tane ağ cihazı ve sunucunun loglarını syslog sunucu üzerine basıyordum, her sabah işe gelince kırmızıları (error) okuyordum. Sonra bu kırmızılar artmaya başladı, hata nerde başlamış nerede durmuş bulamıyorum, her birinin saati farklı ayarlanmış, biri Türkiye saati diğeri Pakistan hadi çık işin işinden.

Sonra işler daha da karmaşıklaşmaya başladı. İşin içine diğer ürünler de girdi. Kimlik doğrulama sistemi, IPS, Güvenlik duvarı, anti-virus, mail gateway… Bir olay oluyor içerde ama takip etmek mümkün değil. Hatalı kullanıcı denemeleri, güvenlik ürünlerindeki alarmlar, virus aktiviteleri, spamler, sunucu problemleri bunlar bir güvenlik olayından mı kaynaklanıyor yoksa başka bir sıkıntı mı var anlamak mümkün değil, çünkü çok fazla log geliyor ve bu logları gözle takip etmek için 10 12 tane daha göz lazım. O nedenle bana binlerce log içerisinden sadece güvenlik olaylarını süzecek ve bana anlamlı veriler, raporlar, alarmlar, dashboard’lar üretecek bir ürün gerekiyor diye düşünmeye başladım. Her zaman olduğu gibi bu sadece benim aklıma gelmiş olamaz kesin benden önce birilerinin aklına gelmiştir deyip başladım araştırmaya. Bir süre araştırdıktan sonra sihirli kelimeyi buldum SIEM.

SIEM Nedir ?

O zamanlar SIM diyen var, SEM diyen var, SIEM sonradan Gartner tarafından uyduruluyor. Ve hemen SIEM’in ne olduğunu tanımlıyor Gartner. SIEM, Security Information and Event Management’ın kısaltması. Güvenlik ile ilgili olayları tek bir noktadan yönetmek, analiz etmek ve gerektiğinde Olay Müdahale (Incident Response) süreçlerini takip etmek için kullanılan bir araç. Standart bir SIEM ürününün aşağıdaki bileşenlere sahip olması gerekiyor.

- Log toplama ve saklama

- Aggregation

- Normalisation

- Correlation

- Prioritazion

- Alarm, rapor, dashboard vb.

- Incident Response

Yani logları toplayacak, saklayacak, aynı logdan çok fazla geliyorsa bunları tek bir olay (event) olarak gösterecek, logları insanın okuyabileceği hale getirecek, kategorilere ayıracak, bir çok olay arasında ilişki kurabilecek ve bu ilişkilere göre raporlar, dashboardlar ve alarmlar üretecek sonrasında da bu oluşan olayları yönetecek bir araç da ihtiva edecek bir ürün.

Bunları yaparken olayları önceliklendirecek, hangi olay diğerinden daha önemli ya da daha öncelikli, örneğin bir bilgisayarda zararlı yazılım tespit edilmiş, IPS de port taraması tespit edilmiş veya RADIUS da hatalı kullanıcı denemesi tespit edilmiş. Bu olayların bir şekilde önceliklendirilmesi gerekiyor ki bu olaylara bakacak kişi (Güvenlik Analisti) işe nerden başlayacağını bilsin.

Bunların dışında bir de veri zenginleştirme var (data enrichment) o da şudur. Mesela bir URL var onun yanında nslookup çıktısı olan IP adresini eklemek, log kaynağını yazmak (syslog içerisinde logun nereden geldiği genelde yazılmaz), Logun SIEM’e geldiği anın zaman damgasını eklemek vb.

SIEM gerçekten bütün bu işleri yapıyor yani siz yaptırabilirseniz yapıyor demek daha doğru. Zira günümüz SIEM leri genellikle akıllı algoritmalar kullanmıyor, bir WAF ya da IPS gibi otomatik anomali tespiti yapmıyor. Neredeyse SIEM’in yapacağı tüm işleri sizin girmeniz gerekiyor.

Yani bu da demek oluyor ki ürünü aldım, kurdum sonra arkaya yaslanıp “SIEM SIEM söyle bana var mı benden daha güvenlisi bu dünya da” tarzında bir yaklaşımla üründen sihirli ayna beklentisine girmemek gerekiyor. SIEM’in başına geçecek kişinin, log nedir, neden toplanır, log toplamadaki amacımız ne, hedefimiz ne bu hedefe ulaşmak için hangi adımları hangi sırada uygulamamız gerekiyor gibi bir çok sorunun cevabını biliyor olması gerekiyor. Yani SIEM’i alınca da sıkıntılar ne yazık ki bitmiyor. Yazı çok uzadı o yüzden iki ye bölmek zorunda kaldım. Geri kalan kısımları diğer yazı da anlatalım. Yazıyı SIEM için yazdığım bir mani ile sonlandırıyorum, bu zor günlerde belki yüzünüze ufak bir gülümseme gelir.

SIEM neler yapmalı ;

İdeal bir SIEM platformu temel olarak aşağıdaki başlıkları loglamalı ve alarmlar üretebilmelidir.

- İzinsiz girişler

- Şifrelerdeki değişiklikler

- Yeni girişler

- Giriş başarısız

- Kötü amaçlı yazılımın tespiti

- Kötü amaçlı yazılım saldırıları

- Hizmet reddi saldırıları

- Güvenlik duvarlarınızın yanı sıra açık ve kapalı bağlantı noktalarını tarar

- Dosya adlarındaki değişiklikler

- Ağ cihazlarıyla ilgili hatalar

- Dışa aktarılan veriler

- Dosyaların bütünlüğündeki değişiklikler

- Paylaşılan erişim etkinlikleri

- Çalışan işlemlerin durması veya yeni işlemlerin başlaması

- Dosya denetimleri

- Yeni hizmetlerin kurulumu

- Bağlantısız olaylar

- Kayıt defteri değerlerinin değiştirilmesi

- Yeni kullanıcı hesapları

Yukarıdakiler uyarmak isteyebileceğiniz birçok şeyden sadece birkaçı. Hepsi, çalıştırmakta olduğunuz sistemin türüne bağlıdır.

Hangi Log Management yazılımını kullanmalıyım ?

Bu konuda bir çok yazılım bulunuyor ve ücretli gelişmiş uygulamalar bulunduğu gibi Free / Community olarak dağıtımı yapılan yazılımlarda bulunuyor burada sizin ihtyaçlarınız ve log toplayacağınız network’ün büyüklüğü log üreten cihazlarınızın ne kadar log ürettiği ve bu sistemlerden gelen loğlara karşı nasıl aksiyonlar alacağınız büyük önem taşıyor.

Aşağıda bu konuda sık karşılaşacağınız bazı yazılım isimlerini paylaştım sonraki makalelerde bunlardan bazılarını inceliyor olacağız.

Yaygın Log Management/SIEM ürünleri

Enterprize ürünler ;

- IBM Qradar

- Logsign

- HP Arcsight

- McAffee

Open Source Ürünler ;

- Elasticsearch – A Lucene Based Document store mainly used for log indexing, storage and analysis.

- Fluentd – Log Collector and Shipper.

- Wazuh – Log Management ,IDS/IPS,Log corelation

- Flume – Distributed log collection and aggregation system.

- Graylog3 – Pluggable Log and Event Analysis Server with Alerting options.

- Heka – Stream processing system which may be used for log aggregation.

- Kibana – Visualize logs and time-stamped data.

- Logstash – Tool for managing events and logs.

- Octopussy – Log Management Solution (Visualize / Alert / Report).